ntpd 脆弱性[CVE-2014-9294]など

概要

INTERNET Watchよりの情報、

「Network Time Protocol(NTP)で、バージョン4.2.7以前の場合に、脆弱性が悪用された場合、特別に細工されたパケットを送りつけられた際に、ntpdの権限で悪意のあるコードを実行させられる可能性がある。」

との情報。

最新版のバージョン4.2.8までアップデートすれば脆弱性は修正済みとの事

時刻同期のntpdに危険度の高い脆弱性、不正パケット受信でコード実行の可能性

脆弱関連情報

CVE-2014-9293 認証強度の低下

設定ファイルがデフォルトの場合、弱いキーを作成する

CVE-2014-9294 認証強度の低下

NTP-Keygenは弱いシードを使ってランダムなキーを作成

CVE-2014-9295 任意のコード実行

NTPDの複数のfunctionでBuffer Overflowの脆弱性

CVE-2014-9296 エラー処理の問題

特定のエラー発生時に処理が停止しない問題

CentOS、RedHat の対応

CentOS、Red Hatは、パッチリリースしています

下記のバージョンまでyumなどでアップデートすると脆弱性に対応したバージョンになります

ntp security update(RHSA-2014:2024-1)

- CentOS 7: ntp-4.2.6p5-19.el7

- CentOS 6: ntp-4.2.6p5-2.el6

- CentOS 5: ntp-4.2.2p1-18.el5

macOS の対応

米Appleは22日、OS Xのセキュリティアップデートとなる「OS X NTP Security Update」を公開しています

アップデートは、Mac OS Xとして初の自動アップデートを適用してアップデートされるみたいです

Apple、ntpdの脆弱性を修正するOS Xのセキュリティアップデートを公開

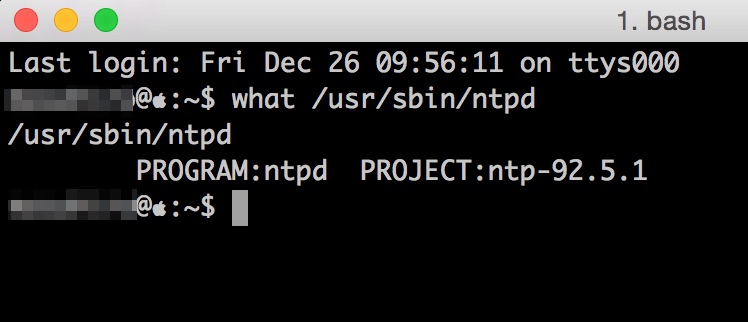

対応しているかの確認はコンソールで以下のコマンドを実行し、各OSで以下のバージョンになっていると対応済みとなっています

what /usr/sbin/ntpd

- Mountain Lion: ntp-77.1.1

- Mavericks: ntp-88.1.1

- Yosemite: ntp-92.5.1

Yosemiteの場合

> yum updateをかけましたが、

> ntp.x86_64 0:4.2.6p5-2.el6.centos

> までしかアップデートできなかったです

4.2.6p5-2は19日にリリースされたパッチ当てバージョンです。